Dernière conférence de 2023 !

C’est ma deuxième participation à OSXP. En 2021 j’avais présenté une version très raccourcie de mon talk “Ciel, mon Kubernetes mine des bitcoins !”.

Ce se passe au palais des congrès de Paris, porte Maillot, et c’est gratuit. Avec 150 conférences sur deux jours je n’ai forcément pas pu tout voir ;-). Mais comme à mon habitude, j’ai écrit un petit récap’ pour les nostalgiques de “Solution Linux” ou du “Paris Open Source Summit” qui n’ont pas pu venir.

Donnez de l’autonomie à vos développeurs avec OctoDNS

Le premier talk que je suis allé voir à OSXP était celui de mon collègue Julien Briault. Même si je l’avais déjà vu, c’est toujours impressionnant de voir avec quelle facilité on peut migrer d’un provider à l’autre.

Les démos de cet outil sont vraiment sympas :)

Dimensionnez correctement vos déploiements Kubernetes

Dans les talks qui m’ont plu mercredi, il y avait aussi celui de Rémi Verchère, qui nous a donné des clés pour mieux dimensionner nos déploiements Kubernetes, majoritairement avec 2 tools : krr et goldilocks.

J’avais testé les deux à leurs sorties respectives : ces outils sont très utiles mais ne marchent pas toujours hyper bien du premier coup. Retour d’expérience un peu similaire de la part de Rémi, d’ailleurs ;-P.

Démystifions les composants internes de Kubernetes

Ma session :D

Habituellement, je fais cette conférence en 40 minutes mais là je n’en avais que 20. C’était un challenge intéressant, car ça m’a forcé à tailler dans des parties pas forcément utiles (remise en contexte, théorie) en fonction de qui j’ai en face de moi.

Au final, je me demande si je ne vais pas le reproposer sur des créneaux de 20 minutes. A voir !

Les slides sont disponibles ici.

Helm vous donne des boutons ? Utilisez Acorn !

Pour finir, j’ai été assez intrigué par l’outil Acorn que nous a présenté Hervé Leclerc.

Acorn vise à faciliter l’expérience développeur qui n’est pas toujours exceptionnelle avec helm, notamment dans le cas où l’on consomme des services tiers (clouds providers / SaaS).

La solution abstrait beaucoup de choses, et le risque avec ce genre de solutions et qu’on se retrouve bloqués par des solutions trop opinionated. Il faudra tester pour savoir si l’outil est utile ou pas.

5 Open Source security tools every developer should know about

Je ne vais pas faire tous les talks de jeudi car j’en ai vu beaucoup (!!) mais le premier de Raz Probstein (malheureusement à distance) était très intéressant !

Dans ce talk, Raz a listé 5 grandes catégories d’outils pour sécuriser nos services, depuis le code jusqu’au runtime scanning en pensant par le code de l’infra. Pour chaque catégorie, Raz et son entreprise ont fait un benchmark des outils open sources existants et ont proposé un “gagnant” pour chaque.

J’attend d’avoir le support avec impatience car il y avait beaucoup de points très intéressants.

Vous ne devez pas faire aveuglément confiance à vos scanners de sécurité et voici pourquoi !

Derrière ce titre provocateur, mon compère de KCD France Rachid Zarouali nous a expliqué pourquoi nous ne devrions pas autant faire confiance à nos scanner de vulnérabilités.

Vulnérabilités non retrouvées par la totalité des scanners, angle mort des 0 days,… sont quelques exemples qui doivent nous rappeler que les outils ne sont pas infaillibles et que la sécurité est une course de fond (et l’affaire de tous).

PS: désolé pour la photo Rachid, moi aussi j’étais trop grand pour parler dans le micro mais alors toi c’est un tout autre level xD.

to-be-continuous : Comment industrialiser sa production de chaine CI/CD sur GitLab ?

Dans cette session de Guilhem Bonnefille et Girija Saint Ange, nous avons eu une présentation de l’outil To Be Continuous, un projet inner source d’Orange de 2019, open sourcé en 2021.

N’étant pas très intéressé je l’avoue par les sujets de CI/CD (je veux juste un truc qui marche), j’ai beaucoup aimé l’approche très simple et guidée, mais composable et riche de To Be Continuous. J’ai vraiment envie de tester !

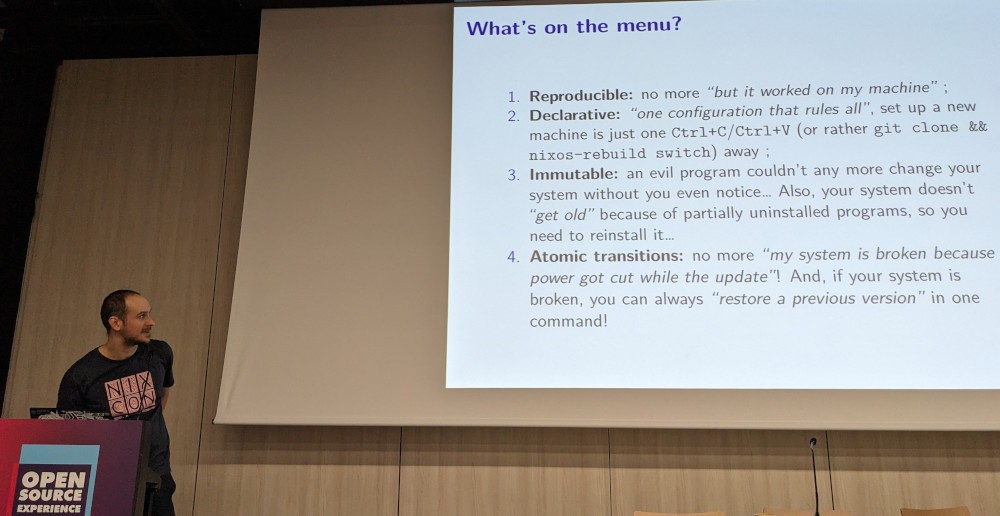

Une introduction à Nix : Constructions et déploiements reproductibles

Yvan Sraka nous a fait une introduction à Nix et NixOS. J’en avais entendu parler (coucou TheBidouilleur) mais je n’avais jamais pris le temps de creuser…

Et je dois reconnaître que je suis vraiment hypé par les promesses ! Avoir un OS (ou à minima un store d’apps), s’affranchir des problématiques de dépendances / versions, c’est très prometteur !

A voir comment ça fonctionne dans la pratique ;-).

Exposants, visiteurs et village associatif

J’ai vu beaucoup d’autres talks très sympas (la table ronde sécu, ProxmoxVE, le live de Gaëtan sur les failles de sécu), en particulier jeudi, mais cet article est déjà long, je vais donc arrêter là.

Au delà des conférences, cet événement est avant tout un événement où il y a pas mal de sponsors à aller voir.

Je me suis fait un peu attraper par les gens de chez Canonical (sans rancune :-p), je suis passé voir les gens de Vates (mais j’ai finalement discuté avec 2CRSi et c’était passionnant). J’ai aussi eu une discussion sympa sur les stands de Mozilla, de Linphone et de IZI-IT.

Mais en vrai, j’ai surtout squatté (comme je l’avais annoncé sur LinkedIn) chez Rudder pendant une bonne partie des pauses (que j’avais découvert en 2021 à OSXP, d’ailleurs).

J’ai aussi eu une discussion très sympa avec la DSI du Sénat !

Enfin, j’ai revu plusieurs copain⋅es et quelques connaissances, comme Rémi, Katia, Philippe, Quentin, Steven, Benjamin, Sébastien, Mickaël, David, Alexandre, Cécile, Aline, Zineb, Julien, Gaëtan. J’ai aussi rencontré IRL Steve, “Troupier”, Nicolas, Clément, Aurélien et j’ai loupé quelques personnes malheureusement. (J’espère n’oublier personne, désolé si c’est le cas !)

De très bons moments :).